月: 2023年9月

MONTHLY ARCHIVE

別のアクセスポイントへも接続するためにwifi usbドングル購入しwlan1を追加した

背景

raspiをwifiルーターとvpnサーバーにwifi接続して、外部からwifiルーター配下の機器に接続しようとした。そのため、raspiにwifi接続用ドングルを購入しwlan1として追加した。 なおwlan0は内蔵のwifi。

手順

- ドライバーの導入 別記事を参照

- MACアドレスの調査: 内蔵wifiチップ及びUSBドングルそれぞれのMACアドレスを確認する

- wlan0,wlan1の固定: 内蔵のものをwlan0、USBのものをwlan1として固定する

- wlan0用及びwlan1用のwpa_supplicantを用意

- リブート

wlan0,wlan1の固定とwpa_supplicant

sudo nano /etc/udev/rules.d/70-persistent-net.rules

SUBSYSTEM=="net",ACTION=="add",DRIVERS=="?*",ATTR{address}=="内蔵wifiのMACアドレス",ATTR{dev_id}=="0x0",ATTR{type}=="1",KERNEL=="wlan*",NAME="wlan0"

SUBSYSTEM=="net",ACTION=="add",DRIVERS=="?*",ATTR{address}=="wifi用USBのMACアドレス",ATTR{dev_id}=="0x0",ATTR{type}=="1",KERNEL=="wlan*",NAME="wlan1"

※ NAMEの設定のところは"="が一個であある事に注意。気づかず2つにしてしまって動かず苦戦した

sudo nano /etc/network/interfaces.d/wlan0

auto wlan0

allow-hotplug wlan0

iface wlan0 inet manual

wpa-conf /etc/wpa_supplicant/wpa_supplicant_wlan0.conf

wireless-power off

sudo nano /etc/wpa_supplicant/wpa_supplicant_wlan0.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=JP

network={

ssid="接続するSSIDを記述"

psk="パスワードを記述"

key_mgmt=WPA-PSK

}

sudo nano /etc/network/interfaces.d/wlan1

auto wlan1

allow-hotplug wlan1

iface wlan0 inet dhcp

wpa-conf /etc/wpa_supplicant/wpa_supplicant_wlan1.conf

wireless-power off

sudo nano /etc/wpa_supplicant/wpa_supplicant_wlan1.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=JP

network={

ssid="接続するSSIDを記述"

psk="パスワードを記述"

key_mgmt=WPA-PSK

}

sudo nano /etc/dhcpcd.conf

~

interface wlan0

static ip_address=設定

static routers=設定

static domain_name_servers=設定

参考にさせていただいたwebページ

AP作成用だが参考になった https://eetimes.itmedia.co.jp/ee/articles/2003/25/news029_4.html

こちらの方のも参考にっせていただいた

TP-LinkのTL-WN725Nを購入したがドライバーなくて苦労したのでメモ

環境

raspi : raspberry pi 4B , OSはraspi OS

uname -r: 5.10.103-v8+

wifiデバイス : TP-Link TL-WN725N (chip set: rtl8188eus)

同等品 Elecom WDC-150SU2MBK

経緯

TL-WN725Nを接続しても動作せず

webを検索していろんなものを試すが、動作しない、もしくはmakeできない

Firmware及びkernelをraspi-updateにて更新する。 6.1.54-v8+ になった。

動作しない。 makeできない。makeはheaderが無い事によるものの模様。headerがなくinstallできない rpi-sourceもだめ

sudo rpi-update next 実行後 リブートすると 6.1.10-v8+ となった。これでで動くようになった, ドライバーはr8188eu

TP-Link TL-WN725Nのwifi dongle用のドライバーをインストールしたのでメモ

環境

ubuntu版数: ubuntu20.04

uname -r : 5.15.0-84-generic

デバイス : TP-Link TL725N ver3(chip set: rtl8188eus)

(Elecom WWDC-150SU2MBKも同等)

手順

- sudo apt install dkms

- git clone https://github.com/gglluukk/rtl8188eus.git

- cd rtl8188eus

- sudo ./dkms-install.sh

- リブート

デバイスドライバーがなかったので探してインストールしたのでメモとして残す

環境

ubuntu 版数: 22.04

uname -r : 6.2.0-32-generic

デバイス :TP-Link Archer T2U (chip set: rtl8812au)

手順

- sudo apt install dkms

- git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.git

- cd rtl8812au/

- sudo make dkms_install

- そこでリブート

参考にさせていただいたサイト

いろいろ探して試してみた結果、下記のサイトが参考になった

https://r-o-head.tk/post/tplink-archer-t2u-with-ubuntu/

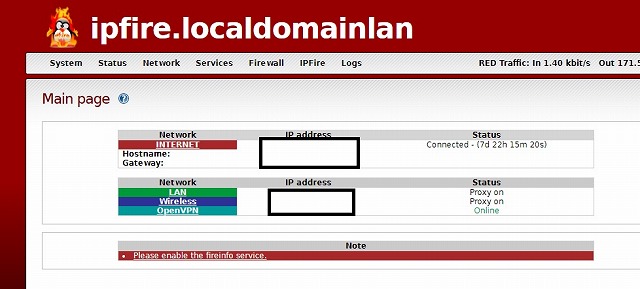

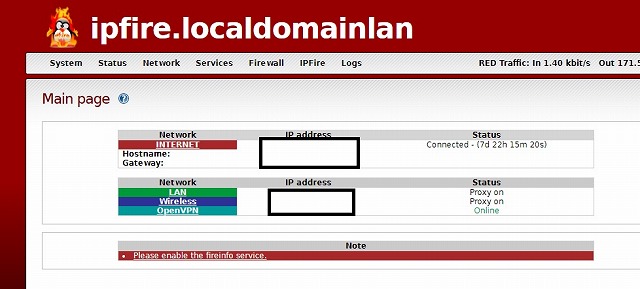

minipcにIPFireを入れたのでついでにOpenVPNも導入してSSH接続とリモートデスクトップ接続を可能にした。

前提

- ミニPCにIPFireを設置

- 想定使用はwindowsタブレット、接続先はgreen内のサーバー

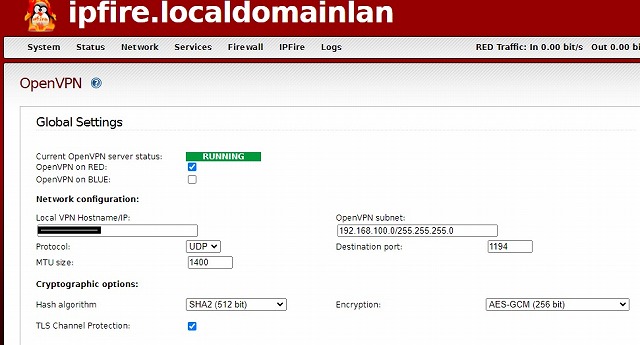

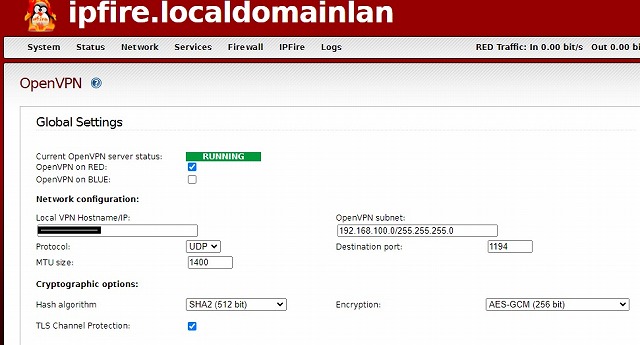

ステップ1(Global Settings)

Services --> OpenVPN でGlobal Settingsのエリアを設定する。注意点は以下

- local vpn hostname/IP の部分:FQDN(グローバルドメインネーム or グローバルIP)を設定

- openvpn subnet 部分:private IPアドレスの範囲設定(192.168.xxx.0/255.255.255.0)

- tls channel protection をチェックする

- encryption を aes-gcm(256 bit) に変更する

これでsaveする

ステップ2(Generate Server certificates and keys)

Generate Root/Host certificates ボタンをクリック

注意点

- ipfire's hostname 部分:FQDN(グローバルドメインネーム or グローバルIP) ?

- country : Japan

Generate Root/Host certificates ボタンをクリック

ステップ3(Connection Status and Control)

Addをクリックし次に進む。 以下注意点

・Client configuration

coneection type: roadwarrior

Addをクリック

connectionエリア

Authentication/Generate a certificate エリア

- user's full name or system hostname:使う予定のタブレットの実際のhostnameを入力した

- PKCS12 file passwordも入力した

ここまでしたら、Saveする

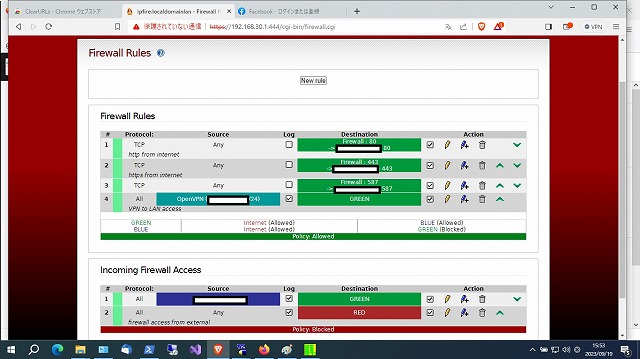

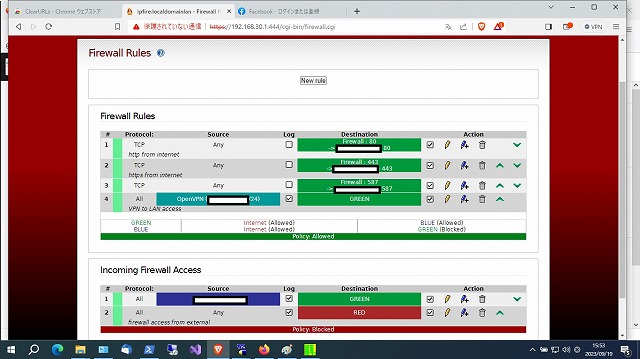

ステップ4(firewall rulesの調整)

- source: openvpn any , destination: green any , accept , log

add , apply change

- source: any , destination: red any , accept , log

add, apply change

ステップ5(タブレットPCにopenvpnを導入)

タブレットPCにclientソフトとして、openvpn GUI for windowsをインストール

ダウンロードサイトは例えばここ

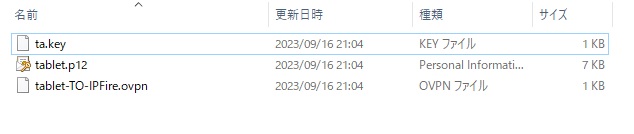

ステップ6(関連ファイルをclient PCに入れる)

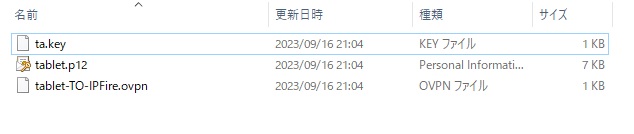

- Dynamic OpenVPN IP address pool のところのdownload client packageをクリック

- ダウンロードしたファイルを展開

- client pcに展開したファイルを移動

- clientpcのc:\program files\openvpn\config配下に上記ファイルを格納

ステップ7(openvpn用のポート開放とポート転送)

ルータで行った

ステップ8(openvpnの起動とテスト)

- start openvpn serverをクリックして起動

- 別ネットワークからクライアントPC上でopenvpnを起動し接続する

- ssh接続可能か、リモートデスクトップ接続可能かテストする

※理由はまだ不明だがリモートデスクトップ接続で画面が真っ暗な事がある。問題ない場合もあり

追補 androidクライアントの場合

"openvon connect"アプリではエラーとなり繋がらず。 "openvpn for android"だと接続できた

前提環境

ipfireをインストールと基本設定が完了している事

IPS(Intrusion Prevention System)導入のステップ

1. IPSルールセットのprovider登録

「https://wiki.ipfire.org/configuration/firewall/ips/rulesets」を参考にして選ぶ。

Firewall -> Intrusion Prevention 箇所のRule Setingsで、Add providerをクリックし、

rule set providerを選ぶ

無料かつ登録不要の「Emergingthreats.net Community Rules」と「Snort/VRT GPLv2 Community Rules」を選んだ。

2. 「https://wiki.ipfire.org/configuration/firewall/ips/rule-selection」を参考にして、

Customize rulesetをクリックし、実際に適用するルールセットを選択する。

3. IPSを有効にする

「 Enable Intrusion Prevention System」、「Enabled on RED」、「 Enabled on GREEN」

をチェックしてsaveしIPSを有効にする

4. ログで必要なアクセスがブロックしていないかを確認する。