カテゴリー: ipfire

CATEGORY ARCHIVE

AX210NGW m.2 dual band wifiネットワークカードをIPFireで使うための応急処置

環境

PC miniPC(CPU N100)

IPfire IPFire core186

カード Intel AX210NGW カード

問題点

WLANAPページにて、「WLAN CARD」はRunnningになるが、Access PointがStoppedから変わらない。

エラーになっている箇所

/hostapd /etc/hostapd.conf コマンドを投入してみると、ACS が失敗している。

channel の設定が、 Automatic Channel Searchになっており、しかもその設定から変わらない。

/etc/hostapd.conf 内のchannel部分をchannel番号を指定して /hostapd /etc/hostapd.conf コマンドを実行してみたところ、 Access Pointが Running に変化した。 ここが課題箇所

応急処置

方針 hostapd.conf のコピーを造り、そこでchannelを固定設定し、初期化後に実行させる

応急処置内容

- cp /etc/hostapd.conf /etc/hostapd2.conf

- interface=blue0 を hostapd2.conf の先頭に追加

- channel= 1 (1-11の間の数値) を hostapd2.conf に設定

- /etc/sysconfig/rc.local に、nohup /usr/bin/hostapd /etc/hostapd2.conf & を追記

これで再起動で対応できる

※この方法では、初期化時にAP化に一度失敗しても初期化後にAP化する方法に注意

注意点

アクセスポイントとして使えるのは2.4GHz帯だけというのに注意。従ってAX201NGWを使うことは過剰性能であり、もっと安価なものか別のカードを使用するのがよさそう。

LANポートが4個のミニPCを購入したので、3個のLANポートをgreenに割り当てる

設定方法

IPFire -> Zone Configuration にて、 green の部分をdefault からBridgeに変更し、 割り当てるNICの部分を、全てNative に変更する。その後、再起動する

firewall logに大量のログが出力されるので抑制した

問題内容

red0のルーターからのIGMPプロトコルで224.0.0.1宛のパケットのdropログが大量に記録される

red0のルーターからのUDPで192.168.x.255宛のパケットのdropログが大量に記録される

邪魔で仕方がない

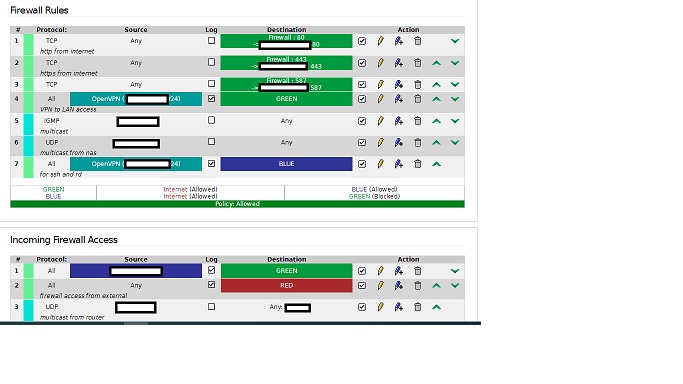

対処1

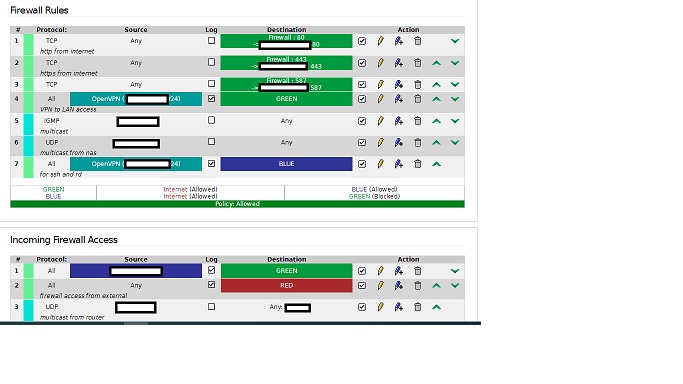

Firewall ==> Firewall Rules から、ルーターからのIGMPを宛先anyでRejectするルール追加

対処2

Firewall ==> Firewall Rules から、ルータからFirewallへの特定ポートでのUDPをRejectするルール追加

対処3

port=137 のnetbiosのlogに関しては、接続されているwindows pcでwinsでのnetbios over tcp/ip

を無効にする

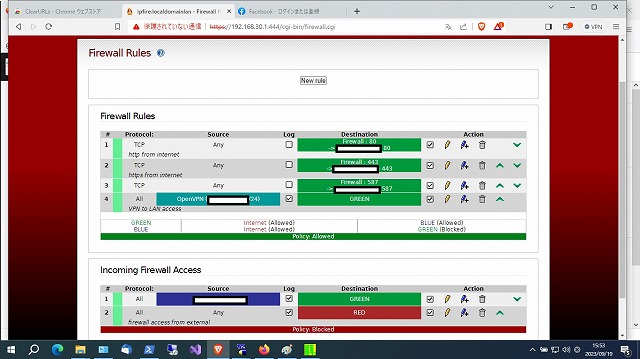

ipfireの設定イメージ

letsencryptのcertbotがrenew失敗した。ipfireを導入前は問題なかった。その対応メモ

トラブル内容

letsencryptの自動renewを設定していたが、もうすぐexpireするとのメールが届く。サーバーにssh接続して、certbot renewを行うも、failで返ってしまったあ。

対処

検索してこのやりとりを見つけた。

そこで、Location blockのEnable Location based blockingのチェックを外して、certbot renewを行ったところ、renewできた。その後、location blockをenableに戻した。

上述のやりとりを見ていると、location blockにおいて、A3(Worldwide Anycast Instance)のチェックを外してlocation blockを有効にしておくのが良いみたい。

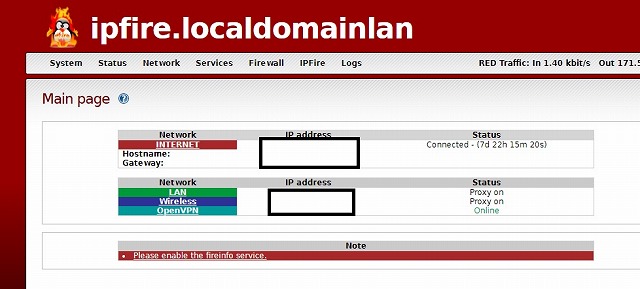

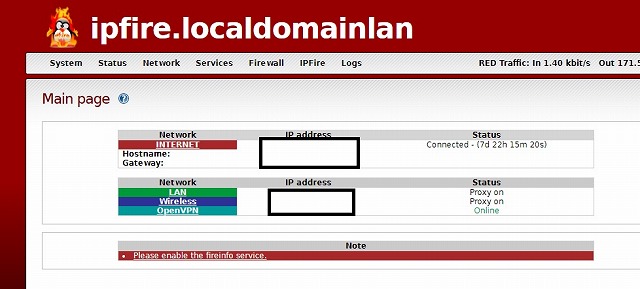

minipcにIPFireを入れたのでついでにOpenVPNも導入してSSH接続とリモートデスクトップ接続を可能にした。

前提

- ミニPCにIPFireを設置

- 想定使用はwindowsタブレット、接続先はgreen内のサーバー

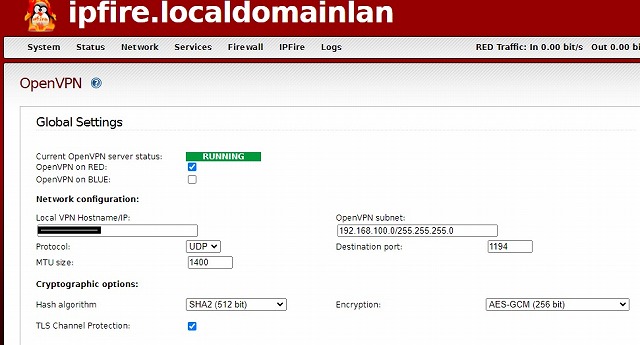

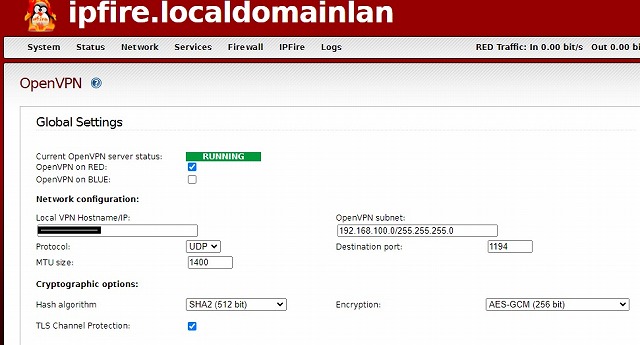

ステップ1(Global Settings)

Services --> OpenVPN でGlobal Settingsのエリアを設定する。注意点は以下

- local vpn hostname/IP の部分:FQDN(グローバルドメインネーム or グローバルIP)を設定

- openvpn subnet 部分:private IPアドレスの範囲設定(192.168.xxx.0/255.255.255.0)

- tls channel protection をチェックする

- encryption を aes-gcm(256 bit) に変更する

これでsaveする

ステップ2(Generate Server certificates and keys)

Generate Root/Host certificates ボタンをクリック

注意点

- ipfire's hostname 部分:FQDN(グローバルドメインネーム or グローバルIP) ?

- country : Japan

Generate Root/Host certificates ボタンをクリック

ステップ3(Connection Status and Control)

Addをクリックし次に進む。 以下注意点

・Client configuration

coneection type: roadwarrior

Addをクリック

connectionエリア

Authentication/Generate a certificate エリア

- user's full name or system hostname:使う予定のタブレットの実際のhostnameを入力した

- PKCS12 file passwordも入力した

ここまでしたら、Saveする

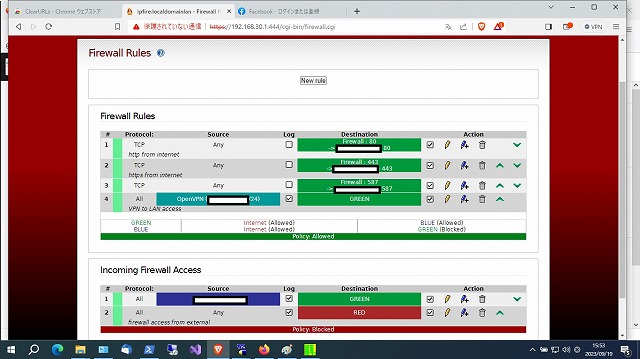

ステップ4(firewall rulesの調整)

- source: openvpn any , destination: green any , accept , log

add , apply change

- source: any , destination: red any , accept , log

add, apply change

ステップ5(タブレットPCにopenvpnを導入)

タブレットPCにclientソフトとして、openvpn GUI for windowsをインストール

ダウンロードサイトは例えばここ

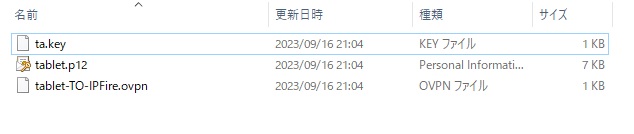

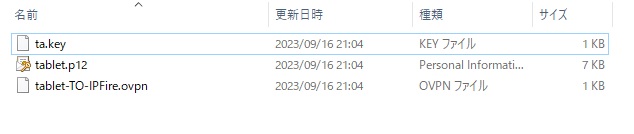

ステップ6(関連ファイルをclient PCに入れる)

- Dynamic OpenVPN IP address pool のところのdownload client packageをクリック

- ダウンロードしたファイルを展開

- client pcに展開したファイルを移動

- clientpcのc:\program files\openvpn\config配下に上記ファイルを格納

ステップ7(openvpn用のポート開放とポート転送)

ルータで行った

ステップ8(openvpnの起動とテスト)

- start openvpn serverをクリックして起動

- 別ネットワークからクライアントPC上でopenvpnを起動し接続する

- ssh接続可能か、リモートデスクトップ接続可能かテストする

※理由はまだ不明だがリモートデスクトップ接続で画面が真っ暗な事がある。問題ない場合もあり

追補 androidクライアントの場合

"openvon connect"アプリではエラーとなり繋がらず。 "openvpn for android"だと接続できた

前提環境

ipfireをインストールと基本設定が完了している事

IPS(Intrusion Prevention System)導入のステップ

1. IPSルールセットのprovider登録

「https://wiki.ipfire.org/configuration/firewall/ips/rulesets」を参考にして選ぶ。

Firewall -> Intrusion Prevention 箇所のRule Setingsで、Add providerをクリックし、

rule set providerを選ぶ

無料かつ登録不要の「Emergingthreats.net Community Rules」と「Snort/VRT GPLv2 Community Rules」を選んだ。

2. 「https://wiki.ipfire.org/configuration/firewall/ips/rule-selection」を参考にして、

Customize rulesetをクリックし、実際に適用するルールセットを選択する。

3. IPSを有効にする

「 Enable Intrusion Prevention System」、「Enabled on RED」、「 Enabled on GREEN」

をチェックしてsaveしIPSを有効にする

4. ログで必要なアクセスがブロックしていないかを確認する。