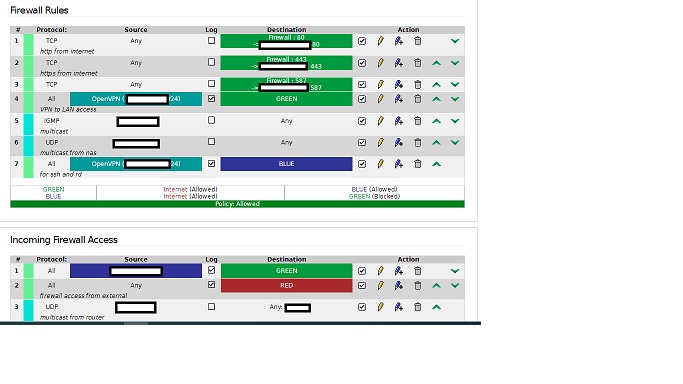

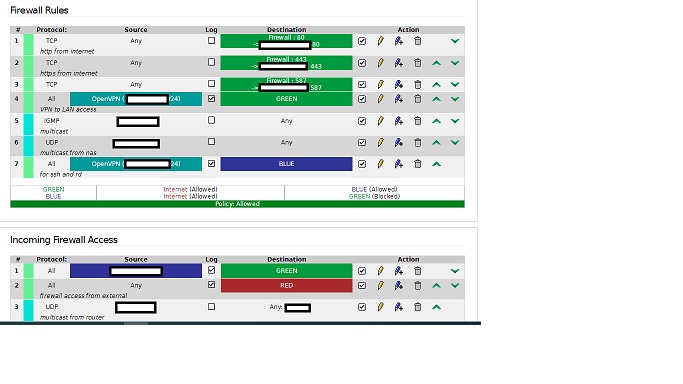

firewall logに大量のログが出力されるので抑制した

問題内容

red0のルーターからのIGMPプロトコルで224.0.0.1宛のパケットのdropログが大量に記録される

red0のルーターからのUDPで192.168.x.255宛のパケットのdropログが大量に記録される

邪魔で仕方がない

対処1

Firewall ==> Firewall Rules から、ルーターからのIGMPを宛先anyでRejectするルール追加

対処2

Firewall ==> Firewall Rules から、ルータからFirewallへの特定ポートでのUDPをRejectするルール追加

対処3

port=137 のnetbiosのlogに関しては、接続されているwindows pcでwinsでのnetbios over tcp/ip

を無効にする

ipfireの設定イメージ

letsencryptのcertbotがrenew失敗した。ipfireを導入前は問題なかった。その対応メモ

トラブル内容

letsencryptの自動renewを設定していたが、もうすぐexpireするとのメールが届く。サーバーにssh接続して、certbot renewを行うも、failで返ってしまったあ。

対処

検索してこのやりとりを見つけた。

そこで、Location blockのEnable Location based blockingのチェックを外して、certbot renewを行ったところ、renewできた。その後、location blockをenableに戻した。

上述のやりとりを見ていると、location blockにおいて、A3(Worldwide Anycast Instance)のチェックを外してlocation blockを有効にしておくのが良いみたい。

別のアクセスポイントへも接続するためにwifi usbドングル購入しwlan1を追加した

背景

raspiをwifiルーターとvpnサーバーにwifi接続して、外部からwifiルーター配下の機器に接続しようとした。そのため、raspiにwifi接続用ドングルを購入しwlan1として追加した。 なおwlan0は内蔵のwifi。

手順

- ドライバーの導入 別記事を参照

- MACアドレスの調査: 内蔵wifiチップ及びUSBドングルそれぞれのMACアドレスを確認する

- wlan0,wlan1の固定: 内蔵のものをwlan0、USBのものをwlan1として固定する

- wlan0用及びwlan1用のwpa_supplicantを用意

- リブート

wlan0,wlan1の固定とwpa_supplicant

sudo nano /etc/udev/rules.d/70-persistent-net.rules

SUBSYSTEM=="net",ACTION=="add",DRIVERS=="?*",ATTR{address}=="内蔵wifiのMACアドレス",ATTR{dev_id}=="0x0",ATTR{type}=="1",KERNEL=="wlan*",NAME="wlan0"

SUBSYSTEM=="net",ACTION=="add",DRIVERS=="?*",ATTR{address}=="wifi用USBのMACアドレス",ATTR{dev_id}=="0x0",ATTR{type}=="1",KERNEL=="wlan*",NAME="wlan1"

※ NAMEの設定のところは"="が一個であある事に注意。気づかず2つにしてしまって動かず苦戦した

sudo nano /etc/network/interfaces.d/wlan0

auto wlan0

allow-hotplug wlan0

iface wlan0 inet manual

wpa-conf /etc/wpa_supplicant/wpa_supplicant_wlan0.conf

wireless-power off

sudo nano /etc/wpa_supplicant/wpa_supplicant_wlan0.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=JP

network={

ssid="接続するSSIDを記述"

psk="パスワードを記述"

key_mgmt=WPA-PSK

}

sudo nano /etc/network/interfaces.d/wlan1

auto wlan1

allow-hotplug wlan1

iface wlan0 inet dhcp

wpa-conf /etc/wpa_supplicant/wpa_supplicant_wlan1.conf

wireless-power off

sudo nano /etc/wpa_supplicant/wpa_supplicant_wlan1.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=JP

network={

ssid="接続するSSIDを記述"

psk="パスワードを記述"

key_mgmt=WPA-PSK

}

sudo nano /etc/dhcpcd.conf

~

interface wlan0

static ip_address=設定

static routers=設定

static domain_name_servers=設定

参考にさせていただいたwebページ

AP作成用だが参考になった https://eetimes.itmedia.co.jp/ee/articles/2003/25/news029_4.html

こちらの方のも参考にっせていただいた

TP-LinkのTL-WN725Nを購入したがドライバーなくて苦労したのでメモ

環境

raspi : raspberry pi 4B , OSはraspi OS

uname -r: 5.10.103-v8+

wifiデバイス : TP-Link TL-WN725N (chip set: rtl8188eus)

同等品 Elecom WDC-150SU2MBK

経緯

TL-WN725Nを接続しても動作せず

webを検索していろんなものを試すが、動作しない、もしくはmakeできない

Firmware及びkernelをraspi-updateにて更新する。 6.1.54-v8+ になった。

動作しない。 makeできない。makeはheaderが無い事によるものの模様。headerがなくinstallできない rpi-sourceもだめ

sudo rpi-update next 実行後 リブートすると 6.1.10-v8+ となった。これでで動くようになった, ドライバーはr8188eu